IOS �豸�İ�ȫһֱ��ҵ�����ӣ���ǰ��ҵ��ȫ�����쵼�� Palo Alto Networks �ķ�������������·��ֵ���ľ��“TinyV”���ڽ���� 10 �·ݣ�Palo Alto ������һ������ĸ����ļ����� IOS ��Խ���豸������������֣�����Ϊ���ļ�����һ����Ϊ“TinyV”������ IOS ľ�����塣�� 12 �£��й��û��������豸�ܵ��������������Ӱ�졣

������һ���������о���Palo Alto ���ָö����ļ��Ѿ������´����ֲ�뵽һЩ IOS Ӧ���У�����Щ IOS Ӧ����������ͨ����������������أ��� App Store ���������ڽ�������ƪ������ǽ�������“TinyV”����ι����Լ���δ����ġ�

���´���ʹ���

“TinyV”�����´����һЩΪԽ���豸��“��”��Ӧ���У���Ӱ��� IOS Ӧ�ò��١��������´������ЩӦ�ñ��ϴ������粢�ṩ�û����ء�

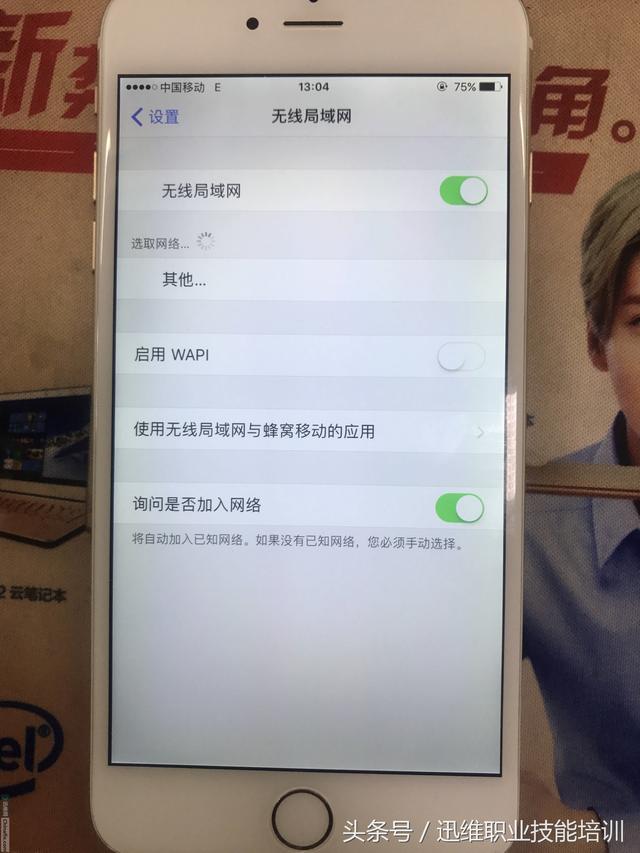

�û��п���ͨ�� xx �������ص���Щ�ܸ�Ⱦ��Ӧ�ã���һЩӦ�õĹ����Ϲ����ص�Ӧ�ã�Ҳ��������ʮ�ְ�ȫ������������ IOS �豸�Ϸ�����Щ��վ���������ӵ�ʱ��ᱻ��ת�������ļ�ҳ�沢���û���װ����Щ�����Ϊ��ҵ��Ӧ�õ�Ӧ��������Ҫ�û��ֶ�������֤���ſ������豸��ʹ�ø�Ӧ�á�

��Ҫָ�����ǣ�“TinyV”���´���ķ�ʽ��֮ǰ�� IOS ���� OSX ����Ӧ�ò�̫һ������֮ǰ������ WireLurker Ҳ��һ������������ij���ܸ�Ⱦ�IJ�����Ӧ�õ� IOS ��װ�ļ�“com.ijij.ipa”�У���������������ִ���ļ���һ������Ҫ��ִ���ļ� Mach-O ������һ��������Ϊ“xg.png”�� Mach-O ��̬���ļ�������Ҫִ���ļ��ĵ�����У����ĵ��������“@executable_path/xg.png”������ζ����Ӧ�ñ�ִ�к�“xg.png”���ļ����ᱻ���ء�

���������ܸ�Ⱦ��Ӧ���У�������Ҫ�� Mach-O ִ���ļ��⣬Ҳ�����һЩ����� Mach-O ��̬���ļ���“dj.png”�� “macro_off@2x.png��zippo_on@2x.png” ��“TinyV”����������ԭ����Ӧ���ļ�����������Щ��̬���ļ���������С�

�����ص�“xg.png”�ļ�����ͨ�����÷��������ӵ� C2 ��������ȡ��������Ϣ���� C2 �ṩ�����ý���ָ��һ�� ZIP �ļ��� URL������ָ��Ϊһ������“zipinstall”ֵ�� “shName”��

���������Ⱦ��Ӧ���У� “macro_off@2x.png” �������ͬһ�� C2 ����������һ��ҳ������ȡ�����á����“debUrl”ֵʹ�� XOR �㷨���ܡ����ܴ����������ʹ�ùؼ��� “0xaf”���ܣ�ȴ��Ȼ������ʾ��ͬ�� URL��

������Ϊ

�� C2 ������������ú�“TinyV”����������“debUrl” ֵ������ ZIP �ļ����������� ZI P�ļ����й�����һ�� C2 ������apt[.]appstt.com �ϣ�Ŀǰ�� URL ��ַ���� 404 ��������˵�� 10 �µ�ʼ�����ʱ����� URL �ǿ��Է��ʵģ�����“deb.zip”�ļ�Ҳ�������ء�

��Ҫָ�����ǣ�“TinyV”���´���ķ�ʽ��֮ǰ�� IOS ���� OSX ����Ӧ�ò�̫һ������֮ǰ������ WireLurker Ҳ��һ������������ij���ܸ�Ⱦ�IJ�����Ӧ�õ� IOS ��װ�ļ�“com.ijij.ipa”�У���������������ִ���ļ���һ������Ҫ��ִ���ļ� Mach-O ������һ��������Ϊ“xg.png”�� Mach-O ��̬���ļ�������Ҫִ���ļ��ĵ�����У����ĵ��������“@executable_path/xg.png”������ζ����Ӧ�ñ�ִ�к�“xg.png”���ļ����ᱻ���ء�

���������ܸ�Ⱦ��Ӧ���У�������Ҫ�� Mach-O ִ���ļ��⣬Ҳ�����һЩ����� Mach-O ��̬���ļ���“dj.png”�� “macro_off@2x.png��zippo_on@2x.png” ��“TinyV”����������ԭ����Ӧ���ļ�����������Щ��̬���ļ���������С�

�����ص�“xg.png”�ļ�����ͨ�����÷��������ӵ� C2 ��������ȡ��������Ϣ���� C2 �ṩ�����ý���ָ��һ�� ZIP �ļ��� URL������ָ��Ϊһ������“zipinstall”ֵ�� “shName”��

���������Ⱦ��Ӧ���У� “macro_off@2x.png” �������ͬһ�� C2 ����������һ��ҳ������ȡ�����á����“debUrl”ֵʹ�� XOR �㷨���ܡ����ܴ����������ʹ�ùؼ��� “0xaf”���ܣ�ȴ��Ȼ������ʾ��ͬ�� URL��

������Ϊ

�� C2 ������������ú�“TinyV”����������“debUrl” ֵ������ ZIP �ļ����������� ZI P�ļ����й�����һ�� C2 ������apt[.]appstt.com �ϣ�Ŀǰ�� URL ��ַ���� 404 ��������˵�� 10 �µ�ʼ�����ʱ����� URL �ǿ��Է��ʵģ�����“deb.zip”�ļ�Ҳ�������ء�